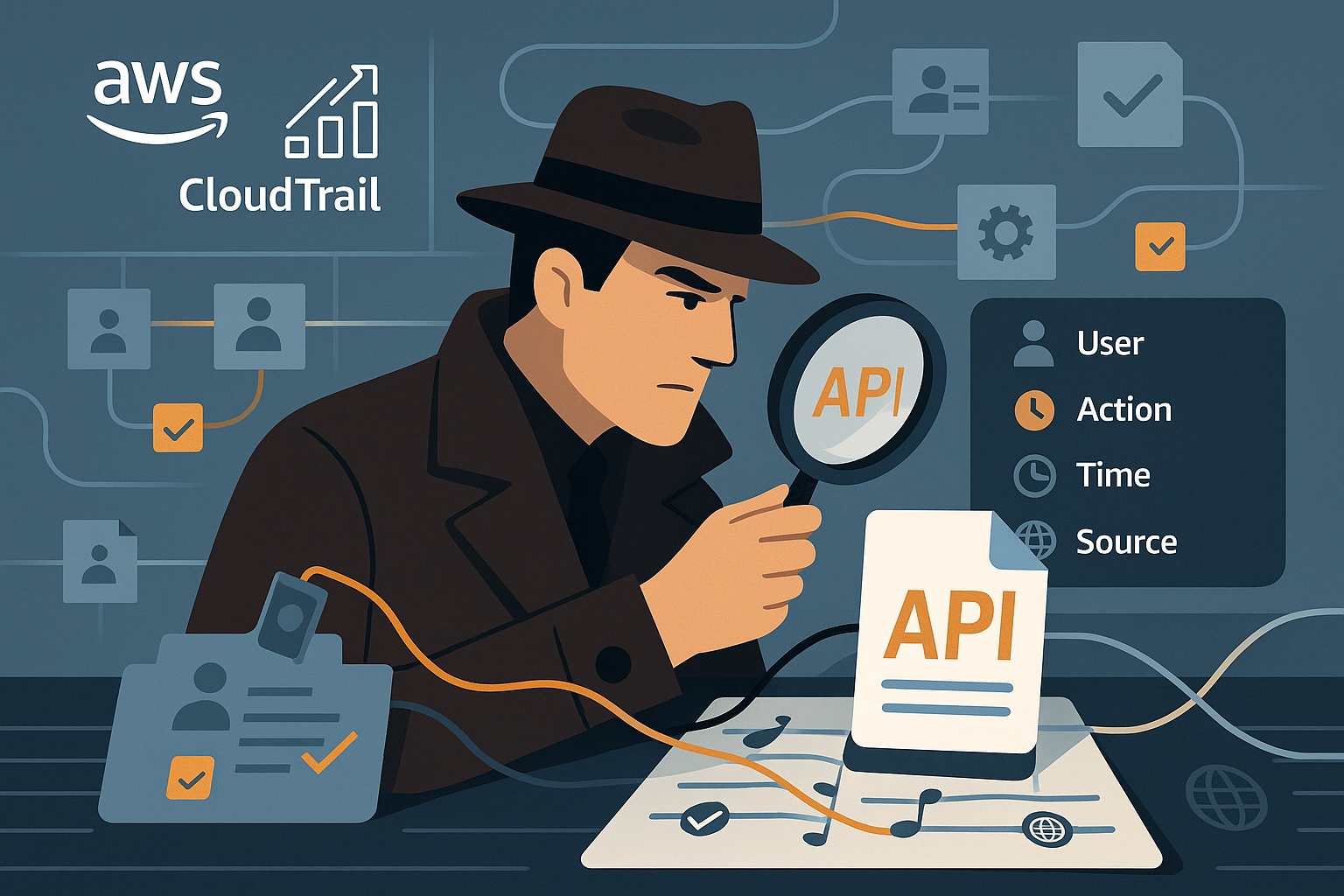

CloudTrail: il detective del cloud

Il crimine perfetto non esiste (almeno nel cloud)

Nel mondo reale, ogni investigazione parte da una traccia: un’impronta, una telecamera, un testimone.

Nel cloud, quella traccia si chiama CloudTrail.

Per anni, molti team hanno trattato la sicurezza come un “optional”: finché qualcosa non va storto, nessuno indaga.

Ma il cloud moderno è un ecosistema complesso, distribuito e automatizzato — e ogni azione lascia una scia digitale.

Chi ha creato quella risorsa? Chi ha modificato quella policy IAM? Da dove è partita quella chiamata API sospetta?

Ecco dove entra in gioco CloudTrail, il detective silenzioso di AWS: registra, analizza e collega ogni indizio, trasformando il caos operativo in una storia leggibile.

CloudTrail: il registro di ogni movimento

CloudTrail è il registro forense del cloud.

Traccia ogni chiamata API fatta su AWS, che sia da console, CLI o SDK.

Ogni azione — creazione, modifica, eliminazione — diventa un evento documentato con:

- Chi l’ha eseguita (utente, ruolo, servizio IAM),

- Cosa ha fatto,

- Quando e da dove.

È come avere una telecamera di sorveglianza su ogni risorsa.

E quando il caos arriva (incidenti, bug o attività sospette), è CloudTrail a fornirti la “registrazione video” dell’accaduto.

Dall’auditing all’intelligence

Ma CloudTrail non serve solo dopo il “crimine”.

È anche uno strumento proattivo di auditing e visibilità.

Puoi:

- Rilevare modifiche non autorizzate alle risorse,

- Tracciare configurazioni critiche (IAM, VPC, S3),

- Verificare la conformità con standard come ISO o SOC 2.

E soprattutto: CloudTrail non lavora mai da solo.

Con l’aiuto dei suoi “colleghi” investigatori — AWS Config e GuardDuty — il caso si risolve molto più velocemente.

I compagni del detective: Config e GuardDuty

- AWS Config → il perito forense: ricostruisce lo stato preciso delle risorse al momento del “delitto”. Ti dice “com’era quella policy prima della modifica?”

- GuardDuty → l’agente operativo: analizza i log (inclusi quelli di CloudTrail) e segnala comportamenti anomali in tempo reale.

Insieme, formano una squadra investigativa perfetta:

- CloudTrail trova l’indizio,

- Config ricostruisce la scena,

- GuardDuty individua il colpevole.

CloudTrail Lake: l’archivio segreto

Con CloudTrail Lake, AWS ha introdotto un vero e proprio database forense.

Puoi interrogare anni di log con query SQL, cercando pattern o correlazioni.

Vuoi sapere quante volte un bucket S3 è stato reso pubblico nell’ultimo anno? Basta una query.

Non servono ETL, pipeline o strumenti esterni.

È come dare al detective un database criminale aggiornato in tempo reale.

Come integrarlo

- Incident response: individua in pochi minuti chi ha eseguito un’azione sospetta.

- Change management: monitora chi modifica infrastrutture critiche.

- Compliance: conserva log centralizzati per audit o certificazioni.

- Threat hunting: cerca comportamenti anomali nel tempo.

Use Case concreti

CloudTrail non è solo un registro: è il punto di partenza di ogni indagine forense in AWS.

Dietro ogni anomalia — un’istanza terminata, una policy modificata, un accesso sospetto — c’è sempre una storia da ricostruire.

Ecco tre scenari concreti dove CloudTrail mostra tutta la sua potenza investigativa:

1. L’accesso sospetto

Un utente segnala che un bucket S3 è stato reso pubblico senza autorizzazione.

Da dove cominciare?

Apri CloudTrail, filtra gli eventi PutBucketAcl e scopri chi, quando e da dove ha modificato i permessi.

Magari era un developer distratto… o un attacco mirato da un IP esterno.

Integrazione consigliata: con Amazon GuardDuty puoi incrociare le anomalie di accesso (es. login da Paesi insoliti) con i log CloudTrail per capire se c’è stata compromissione.

2. La modifica imprevista di una policy IAM

Durante un audit, il team di sicurezza nota che un ruolo IAM ha più privilegi del previsto.

Chi li ha aggiunti?

CloudTrail registra ogni modifica alle policy dei ruoli IAM — ad esempio AttachRolePolicy/DetachRolePolicy per policy gestite, PutRolePolicy/DeleteRolePolicy per policy inline e UpdateAssumeRolePolicy per la trust policy — includendo chi l’ha eseguita, quando e da dove.

È come avere la registrazione video di chi ha “allargato la porta” dei permessi.

Integrazione consigliata: con AWS Config, puoi automatizzare la detection di policy non conformi e ricevere notifiche ogni volta che viene superato un limite di sicurezza.

3. L’incidente in produzione

Un microservizio Lambda smette di funzionare dopo un deploy automatico.

Non c’è crash log, nessun errore nel codice… ma qualcosa è cambiato nell’ambiente.

CloudTrail mostra l’evento UpdateFunctionConfiguration di un’ora prima — qualcuno ha aggiornato le variabili d’ambiente o sostituito un ruolo IAM.

Caso risolto.

Integrazione consigliata: esporta i log CloudTrail in Amazon S3 e analizzali con Athena o OpenSearch per costruire dashboard di audit e trend temporali.

In sintesi:

CloudTrail è la scatola nera del tuo ambiente AWS.

- Ti dice chi ha fatto cosa, quando, da dove e con quali privilegi.

- Si integra perfettamente con servizi di sicurezza come GuardDuty, Config, CloudWatch e Athena.

- Ti permette di trasformare un incidente oscuro in un caso chiuso, con prove concrete.

Il detective non dorme mai

Nel cloud, tutto accade velocemente.

Le risorse nascono e muoiono in secondi, le configurazioni cambiano senza preavviso.

Ma con CloudTrail, nessuna azione resta senza testimone.

È l’occhio invisibile che tiene il cloud sotto controllo, la memoria di ogni evento, il registro che racconta la verità quando serve.

In AWS, la sicurezza non è questione di fortuna.

È questione di prove...e CloudTrail le raccoglie tutte.